Davno obrisani Tinder, zaboravljene poruke, rezervisani hoteli, kupljene karte, istorija unosa na tastaturi, lokacije, korišćene wi-fi mreže – sve ovo MUP Srbije može da sazna ukoliko dođe do nečijeg telefona.

Ministarstvo unutrašnjih poslova godinama nabavlja veoma intruzivnu opremu za digitalnu forenziku telefona, pokazuju podaci o javnim nabavkama MUP-a Srbije. Tako danas MUP-ov Nacionalni centar za kriminalističku forenziku na raspolaganju ima alate kompanija Cellebrite iz Izraela, britanske Oxygen, švedske MSAB, kanadske Magnet i od skora ruske Elcomsoft.

„Sa ovim uređajima ceo sadržaj mobilnog telefona policiji je na jedan klik. Takav sistem ne bi smeo da se koristi jer uvek prikuplja više od onoga što je propisano sudskom naredbom“, kaže Eitaj Mak, izraelski advokat za ljudska prava.

Istraživanje BIRN-a pokazalo je da sa ovom opremom mogu biti izvučeni, a zatim analizirani, svi podaci sa mobilnog telefona, među kojima i podaci nedužnih lica.

Za forenziku telefona potrebna je prethodna naredba suda ili tužioca, međutim, one se često nepotrebno izdaju, a još češće su preširoko postavljene, dok je rukovanje telefonom i podacima na njemu tokom i nakon forenzike potpuno neregulisano, kažu stručnjaci.

„Kada imate 2000 predmeta gde se nepotrebno rade veštačenja to postaje ozbiljno. Sudije i tužioci po automatizmu naređuju veštačenja telefona, a jedna od posledica je nesvrsishodno zalaženje u privatnost“, kaže advokat Vladimir Marinkov.

Za pravnike sa kojima je BIRN razgovarao, problem je i to što ovi komercijalni alati za digitalnu forenziku kriju način na koji probijaju zaštitne mehanizme telefona i vade podatke.

„Niko ne zna suštinski kako ovi alati funkcionišu, kompanije to kriju. Da bi se radilo o pravno valjanom dokazu policija bi trebalo da prikaže tehniku i metod kojim je došla do podataka, a ne da slepo veruje fantomu“, kaže Milana Pisarić, doktor prava specijalizovana za oblast sajber-kriminala.

MUP je ovu opremu počeo da kupuje 2017. godine, a iste alate koriste i autoritarni režimi širom sveta za inkriminaciju aktivista, novinara, političkih protivnika.

Advokat Eitaj Mak i mnoge organizacije za digitalna ljudska prava već godinama posebno upozoravaju na izraelsku kompaniju Cellebrite koja je ovu opremu bez procene rizika prodavala zemljama sa niskom stopom poštovanja ljudskih prava ili sankcionisanim zemljama, gde se ova oprema koristila za suzbijanje protesta i demokratskih akcija.

Opremu za veštačenje telefona za MUP nabavlja nekolicina dugogodišnjih partnera i proverenih dobavljača koji se, usled manjka specijalizovanih firmi, često pojavljuju kao jedini ponuđači na tenderima MUP-a. Jedna od njih je firma IN2 Informatički inženjering koja je za MUP nabavila forenzički softver sa opcijom za prepoznavanje lica, a od skora se u tendersku utakmicu uključila i firma IntellSec. Ova kompanija nabavila je opremu za prislušni centar unutar EPS-a, o čemu je BIRN prethodno pisao.

Otključavanje zaključanih telefona: Šta mogu softveri za hakovanje telefona MUP-a Srbije

Niko nije u obavezi da policiji otkrije šifru telefona, ali policija može da iz uređaja izvuče neke podatke i bez šifre, kao i da otključa pojedine modele telefona.

Elcomsoft na sajtu navodi da njihov alat može i bez otključavanja iPhone telefona da pokupi određene podatke sa uređaja zaobilaženjem Apple-ovih sigurnosnih mehanizama. Magnet Axiom u dokumentu o korisničkom uputstvu navodi da može da otključa određene modele Samsung, LG i Motorola telefona, a Oxygen Forensics se hvali kako može da probije šifru za ekran na pojedinim kineskim modelima telefona.

Neki provajderi, kao što su Cellebrite i MSAB, nude „napredne“ ili „laboratorijske“ usluge otključavanja telefona, koji podrazumevaju da stručnjaci iz centrale kompanije daljinskim putem pristupe veštačenom telefonu koji se nalazi u prostorijama policije i metodama poznatim samo kompanijskim stručnjacima pokušaju da otključaju telefon. Na taj način kompanija krije svoju metodologiju i tehnologiju probijanja telefona, a policija dobija otključan telefon koji onda može da veštači.

Dr Milana Pisarić kaže da policija može da „probija“ telefone ako ima sudsku naredbu za pretresanje. Ova naredba, međutim, morala bi da sadrži odobrenje da telefonu pristupi treća strana kao stručno lice, odnosno zaposleni u kompanijama proizvođača forenzičke opreme. U praksi se dešava da sud naredbu ne precizira, pa tako policija i bez decidnog odobrenja suda, pristup telefonu omogući trećoj strani.

„Teško da bi domaći sud ovlastio stranu kompaniju da pruža takvu vrstu stručne pomoći. Ako bi privatne kompanije bilo iz Srbije ili inostranstva pristupale mobilnom telefonu bez znanja i saglasnosti vlasnika, radilo bi se o krivičnom delu tim pre što ne postoji zakonsko ovlašćenje za pristupanje telefonu sa daljine“, zaključuje Pisarić.

Magična kutija za probijanje iPhone-a

Neuspeli tender MUP-a iz 2021. za nabavku GrayKey „kutije“ govori u prilog težnjama srpske policije za probijanjem najnovijih iPhone telefona. Ova oprema nije nabavljena jer nije bilo ponuda.

Stručnjaci sajber-laboratorije Malwarebytes ranije su upozoravali na intruzivnu prirodu alata kompanije GrayShift, koja u potpunosti krije svoj proizvod i listu klijenata, a smatralo se da isključivo posluje sa FBI.

Kompanije GrayShift i Apple učestvuju u stalnoj i neizvesnoj igri mačke i miša – prva pronalazi rupe u Apple telefonima, druga ih krpi. Od skora, GrayShift se okrenuo pronalaženju ranjivosti i Android telefona.

Prodor u duboke tajne telefona

Sa opremom nabavljanom od 2017, MUP može da veštači desetine hiljada modela različitih uređaja i gotovo sve modele mobilnih telefona, pod uslovom da su prethodno otključani. Tako kompanije MSAB i Cellebrite na svojim sajtovima tvrde da su im dostupni podaci nekoliko desetina hiljada uređaja različitih profila.

Izvlačenje podataka sa uređaja se najčešće naziva fizičkom ekstrakcijom. Uz alate koje poseduje, MUP sa telefona može, između ostalog, da izvuče SMS i MMS poruke, pozive, kontakte, kalendare, beleške, fotografije, video i audio snimke, ali i podatke koji nisu vidljivi običnom korisniku mobilnog telefona, a koji spadaju u red potencijalno najintimnijih podataka.

Najdublji nivo ekstrakcije podataka zalazi u skrivene i obrisane podatke koji uključuju listing Wi-fi mreža na koje se korisnik povezivao, GPS lokacije, istoriju internet pretrage, istoriju unosa na tastaturi, i-mejl naslove, notifikacije na uređaju, kao i metapodatke fotografija i video materijala. Kod nekih proizvođača opreme, sve ovo je nekad moguće izvući za manje od pet minuta.

Sa najdubljom ekstrakcijom dolaze moguće opasnosti, a jedna od njih je trajno programsko oštećenje koje bi telefon učinilo ranjivijim za buduće sajber pretnje.

„Ako se procedura ne sprovede kako treba, to može da pokvari telefon. Može da ostavi telefon u stanju da ne možete da ga ponovo uključite ili ostanete bez podataka u telefonu“, kaže Stevan Gostojić, profesor računarstva i informatike na Fakultetu tehničkih nauka u Novom Sadu i sudski IT veštak.

Oprema za razbijanje neposlušnosti

Njujork tajms i izraelski list Haretz su 2021. objavili da je vojska Mijanmara koristila Cellebrite i MSAB alate tokom puča te godine u kome je ubijeno više od 800 pobunjenika, a hiljade ljudi su maltretirane, povređene ili odvedene u zatočeništvo gde su im oduzeti telefoni.

Haretz i američki Intercept su pisali i da je policija Hong Konga tokom pro-demokratskih protesta 2019-2020. masovno oduzimala telefone hiljadama demonstranata, a jednom od vođa protesta Džošui Vongu policija je zaplenila iPhone i onda vadila podatke pomoću Cellebrite i MSAB alata, pokazuju sudska dokumenta koja je Vong postavio na svom Tviter profilu.

„U Vijetnamu smo dokazali da je policija kupovala Cellebrite, a na demonstracijama oduzimala telefone učesnicima protesta. Tražili bi šifru telefona, ako neko nije dao, odneli bi telefon na forenziku, a onda su nastavili sa maltretiranjem zbog informacija koje bi našli na telefonu“, kaže za BIRN Eitaj Mak, izraelski advokat za ljudska prava.

Haretz je pisao i da je u Rusiji, Istražni komitet, produžena ruka Vladimira Putina, tvrdi da je Cellebrite tehnologiju koristio oko 26.000 puta. „Svaki region u Rusiji ima Cellebrite alate za digitalnu forenziku“, navodi Mak.

Pored toga, izraelska kompanija suočava se s kontroverzama zbog izvoza opreme policijama u autoritarnim i diktatorskim režimima širom sveta, između ostalog zbog prodaje opreme Ugandi, Indoneziji, Belorusiji, Bocvani, Venecueli i Bangladešu.

Među 40 jezika koje Cellebrite softver podržava, nalazi se i srpski. Stevan Gostojić misli da to može imati veze sa bliskim odnosom ove izraelske kompanije sa klijentima iz Srbije, uključujući i policiju.

Dodatni problem je obučenost policijskih službenika za rad sa alatima za digitalnu forenziku. Stručnjaci sa kojima je BIRN razgovarao kažu da su komercijalni alati laki za upotrebu, te da ih svaki službenik može koristiti ali da je dublje poznavanje digitalne forenzike neophodno za siguran i pouzdan rad.

„Svaki policajac može da ih koristi, toliko je lako za korišćenje, u par klikova skineš sve sa telefona. Nije kao kod Pegazus spajvera, za šta ti treba tim obučenih ljudi. Ugodno je policiji da skinu ceo sadržaj, a to ne bi smeli. Treba ti specijalna ekspertiza, tako da neki inspektori mogu da koriste, a ne svi“, kaže Itaj Mek.

Pretragom portala javnih nabavki novinari BIRN-a su naišli na jednu nabavku kursa za rad na alatima za digitalnu forenziku iz 2021. godine. Nabavka koju je dobila hrvatska grupacija IN2, IN2 Informatički Inženjering i Insig2, u vrednosti od 8.000.000 dinara, trebalo je da na osnovnom i srednjem nivou obuči policijske službenike da koriste alate Cellebrite, XRY, Magnet Axiom, pored ostalih.

Osnovni nivo trajao je tri, a srednji dva dana, a kurs je u proseku trebalo da pohađa do pet polaznika po nivou obuke. Stručnjak za digitalnu forenziku Stevan Gostojić smatra da pet dana nije dovoljno za savladavanje forenzičkih alata, ali da je moguće da su službenici koji su prolazili obuku imali predznanje.

Sudske naredbe daju prevelika ovlešćenja policiji

Gostojić kaže da se sadržaj celog telefona ili računara uvek klonira na radnu stanicu forenzičara, bez obzira na to što se uglavnom samo određeni delovi memorije uređaja veštače.

On dodaje da ne postoje propisi koji regulišu kako se postupa sa podacima nakon forenzike. Takođe, Gostojić ističe da to kojim podacima je forenzičar pristupio tokom forenzike ili šta je sa tim podacima uradio ne podleže nikakvoj kontroli.

On kaže da mu veliki problem zadaju preopširni, ili u ekstremnim slučajevima nelogično formulisani, zadaci veštačenja koje dobija od sudova ili tužilaštava.

„To pokazuje da nemaju svi pravnici znanje iz IT-a da bi mogli da sastave zadatak“, kaže Gostojić za BIRN.

Preobimni sudski nalozi nisu problem samo u Srbiji. U mnogim zemljama zakonodavnstvo ne prati napredak tehnologije.

Izraelski advokat Eitaj Mak navodi slučaj u kome je branio jednog aktivistu, pa je za potrebe saslušanja zatražio od policije veštačene materijale sa klijentovog telefona koji su imali veze sa spornim incidentom.

„Rekli su da ne mogu da mi pošalju preko mejla, već jedino da preuzmem CD. Zašto? Kada sam otišao shvatio sam da je policija kopirala sadržaj celog telefona uključujući informacije o drugim aktivistima, borcima za ljudska prava i moju prepisku sa klijentom, što narušava tajnost komunikacije advokata i klijenta“, ističe Mak.

Mak kaže da bi sudske naredbe za veštačenjima telefona morale biti vezane za incident, odnosno da bi policija trebalo da pristupa samo onim podacima koji su navedeni u naredbi.

„Sa Cellebrite-om izvlačiš sve podatke, što je u suprotnosti sa krivičnim pravom. Sistem uglavnom ne dozvoljava da selektuješ samo određena skladišta podataka. Na primer, pretres stana je uvek vezan za određenu stvar. Ne možeš da poneseš sve, nego samo tražiš tu jednu stvar.

„Slično kao kod klaster-bombe i obične bombe. Klaster pravi mnogo eksplozija jednim ispaljivanjem, zato postoje međunarodne konvencije koje ograničavaju korišćenje klaster bombe. I u tehnologiji bi trebalo da postoje takva ograničenja. Obični ljudi kažu ‘šta me briga za prava kriminalaca’, a onda vide da policija koristi istu tehnologiju da bi uništila demokratiju. Tehnologija taj proces ubrzava“, kaže Mak.

Forenzika računara lakša od mobilnih telefona

MUP Srbije je 2021. i 2022. godine nabavio i alate za specijalizovanu digitalnu forenziku računara – Cellebrite 4PC i Elcomsoft desktop forensic bundle. Sa ovim alatim srpskoj policiji su dostupni i podaci sa personalnih računara svih operativnih sistema.

Digitalni forenzičar i registrovani IT veštak Stevan Gostojić smatra da je sa računara lakše izvući podatke nego sa telefona jer nije potrebno poznavanje šifre, već se hard-disk može izvući iz računara i nezavisno veštačiti.

Podaci u oblaku: MUP Srbije može da dođe i do podataka koji se čuvaju u inostranstvu

Sve više se podaci čuvaju na takozvanim oblacima (clouds), a sve manje na samim uređajima, pokazuje analiza Maksimajz market riserč, međunarodne konsultantske istraživačke firme, iz marta 2023. godine.

Kompanije čije alate MUP koristi, mogu da pristupe i podacima iz oblaka, pa su tako srpskoj policiji dostupne na stotine cloud-servisa, cloud-naloga i podataka koje generišu različite aplikacije.

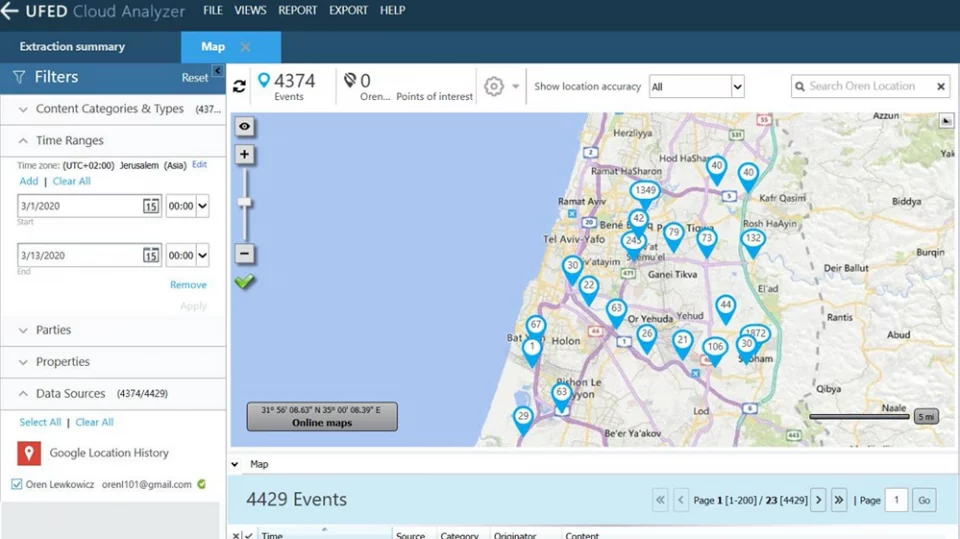

Cloud-ekstrakcijom policija može da vadi podatke sa iCloud naloga i Google oblaka, finansijske i šoping podatke, podatke sa društvenih mreža i aplikacija za zdravlje, upoznavanje, putovanja i taksi, kao i da vidi istoriju pretraga i „minute-by-minute“ lokacije telefona. Mogu se izvući podaci i sa drugih pametnih uređaja, pa i nekih enkriptovanih servisa.

Izvor: Printscreen, zvanični sajt kompanije Cellebrite

Cloud čuva neke od najosetljivijih ličnih podataka kakvi su zdravstveni i finansijski podaci i podaci o seksualnim preferencama.

U poslednje vreme sve više provajdera kreira načine da vadi podatke sa aplikacija za zdravlje ili pametnih satova sa senzorima koji mere zdravstvene parametre. Jedna od često veštačenih aplikacija je Apple Health u kojoj su smešteni podaci o metrici hodanja, seksualnim i mentalnim aktivnostima, ishrani, lekovima, simptomima ili menstrualnim ciklusima.

„Zato je telefon specifičan, tu je nečiji ceo život. Sadrži neopisiv kvantitet i kvalitet podataka koji čoveka određuju u znatnoj meri, zbog čega uživa posebnu pravnu zaštitu, i otuda se saznavanje sadržaja telefona može vršiti samo i ako postoji naredba suda za pretresanje i to isključivo za potrebe krivičnog postupka”, kaže Pisarić.

Da bi ušla u cloud naloge policija prethodno na uređaju pronalazi kredencijale za prijavljivanje na cloud servise ili takozvane tokene, koji zaobilaze dvofaktornu autentifikacija, zaštitni mehanizam od neovlašćenog pristupa.

„Pratite ponašanje na mreži, analizirajte objave, lajkove, događaje i veze da biste bolje razumeli interese, odnose, mišljenja i svakodnevne aktivnosti osumnjičenog ili žrtve“, stoji na zvaničnom sajtu izraelske kompanije Cellebrite.

MUP je tokom godina nabavio ukupno oko 350 licenci za forenzičke alate. Najveći procenat zauzima Cellebrite oprema, pa MSAB…

Sve popularnija meta digitalne forenzike postaju i aplikacije za upoznavanje – one mogu da otkriju seksualne, emotivne, partnerske preference pojedinca, njihove profile, poruke koje su razmenjivali sa ostalim korisnicima, pa i profile ostalih korisnika.

Od finansijskih podataka forenzičari bi mogli da dođu do detalja kreditnih kartica ili kripto-novčanika. Enkriptovane i skrivene usluge poput Signal prepiski, Telegram skrivenih prepiski, Protonmail-a, SIlent Phone, Snapchat odeljka Za moje oči nisu imune na forenzičke softvere.

Pored toga što se sud izdaje naloge za veštačenje bez jasnih ograničenja šta od podataka sme da se skuplja i analizira, za Milanu Pisarić sporan je način dolaska do cloud podataka, zaobilaženjem mehanizma međunarodne pravne pomoći u krivičnim stvarima, policijske saradnje i pružalaca cloud usluga.

„Ako bi naša policija jednostrano i direktno pristupila podacima koji se nalaze, recimo, u Koloradu, to bi bilo problematično. Ako nadležni organi ne bi došli do podataka zvaničnim kanalima, nego ovakvim jednostranim akcijama, validnost dokaza na sudu bila bi upitna“, smatra Pisarić.

Uz alate za digitalnu forenziku moguće je kontinuirano praćenje telefona i podmetanje dokaza

Jednom kada policija dobije kredencijale za logovanje na oblak, to joj omogućava da nastavi da prati online aktivnost korisnika čak i kada je telefon vraćen vlasniku. Ovo policiji otvara tehnički put ka potencijalnom daljinskom praćenju vlasnika telefona bez njegovog znanja.

„Dok god imam kredencijale ili token, mogao bih da pristupam oblaku. Sigurno bih mogao da pratim aktivnosti na oblaku dok se ne izloguješ sa njega. Ti bi verovatno dobijao obaveštenja da neko pristupa oblaku sa druge adrese“, objašnjava Stevan Gostojić, digitalni forenzičar.

Pored toga što omogućava praćenje ponašanja, poruka i lokacije telefona u svakom trenutku, posedovanjem validnih login kredencijala moguće je imitirati korisnika, slati poruke i mejlove lažno se predstavljajući, pa čak i nameštati dokaze slanjem ili skidanjem ilegalnog materijala sa cloud-naloga koji pripadaju vlasniku.

„Sadržaj se može menjati forenzičkim uređajima, a to se ne sme. Imao sam slučajeve gde je evidentno došlo do modifikacije sadržaja u telefonu, neki rezultati su nemogući, pojavljuju se fajlovi kojima je navodno pristupilo mnogo pre nego su nastali. Imao sam primere ubačenih komunikacija, a obrisanih postojećih komunikacija“, kaže advokat Vladimir Marinkov.

Analitički moduli, novi nivo intruzije

Ogromna količina tekstualnog, medijskog i ostalog sadržaja koji prikupljaju alati za digitalnu forenziku može učiniti potragu za potencijalnim dokazima dugotrajnim zadatkom.

Zbog toga često uz forenzičke softvere dolaze i analitički, koji omogućavaju korisniku mapiranje, vizualizaciju i pregled nalaza do kojih je došao forenzikom. Analitički softveri kompanija Magnet, MSAB, Cellebrite, Oxygen služe se elementima veštačke inteligencije kako bi korisniku olakšali i ubrzali proces rada, pretrage i obrade podataka.

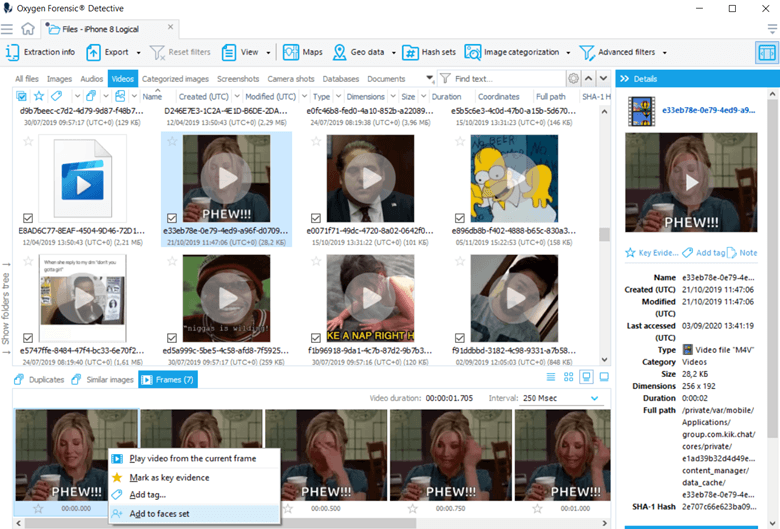

Oxygen Forensic Detective analitički modul pruža mogućnost kategorizacije i prepoznavanja ljudskih lica. Li Rajber, glavni operativni direktor Oxygen-a, rekao je da alat može „tražiti određeno lice u zbirci dokaza ili grupirati slike iste osobe zajedno“.

Izvor:Printscreen, zvanični sajt kompanije Oxygen Forensics

Ne samo da Oxygen obezbeđuje kategorizaciju i uparivanje lica unutar ekstrahovanih podataka, sistem na licima kategorizuje pol, starost, rasu i prepoznaje emocija kao što su „radost“ i „bes“. Korak dalje u kategorizaciji osoba ide Magnet sa opcijom na bazi veštačke inteligencije Magnet.ai koji promoviše kategorizaciju materijala prema tenu kože u procentima.

Analitički moduli prozvođača neretko mogu da kategorizuju osetljive sadržaje poput golotinje, seksa, tetovaža, kreditnih i identifikacionih kartica ili kockanja.

Opciju filtriranja nalaza, koju Cellebrite promoviše kao „Pretražujte njihove pretrage“, a Oxygen kao „Pametni filteri“, omogućava operatoru da filtrira i odabira nalaze prema vremenu, geolokaciji, izvoru, ključnim rečima, osobama iz telefona ili ključnim dokazima. Tu je i opcija mapiranja posećenih lokacija i mapa ruta kretanja.

Izvor: Printscreen, zvanični sajt kompanije Elcomsoft

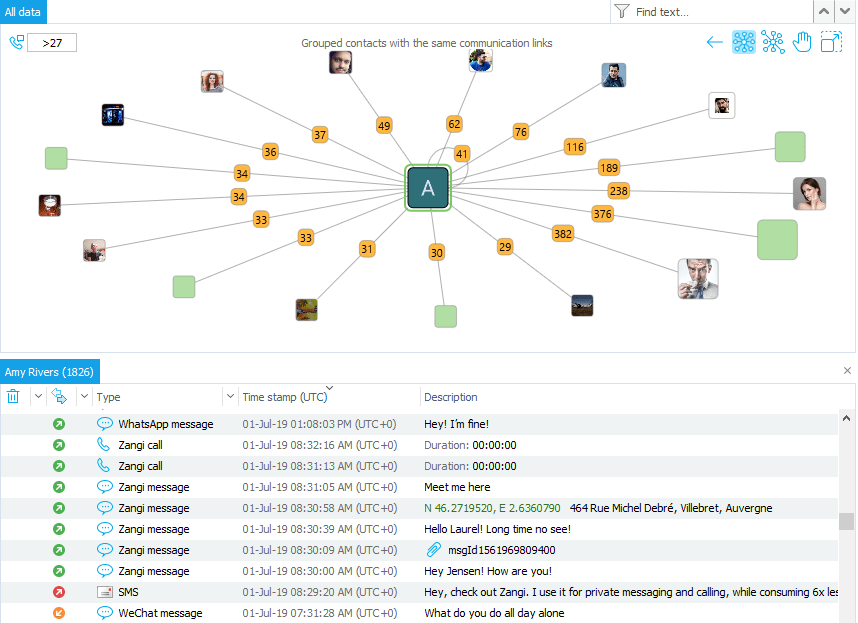

„Konekcije“ u sklopu Oxygen alata omogućavaju operatoru softvera da pronađe sve kontakte, kao i da ustanovi identitete osoba sa kojim je korisnik telefona ima najčešći kontakt, ali i posrednike između tih kontakata.

„Analitički moduli ove vrste nisu regulisani zakonom o krivičnom postupku. Ukoliko se koriste na način na koji ne bi smeli, onda je to kršenje privatnosti. Zaključke do kojih je došao analitički sistem na bazi veštačke inteligencije je neophodno ručno pregledati“, kaže Marinkov.

MUP može da dođe do podataka prijatelja i trećih lica

Ne samo da digitalna forenzika telefona ugrožava privatnost vlasnika telefona, već i svih povezanih lica koja se pojavljuju u komunikaciji sa vlasnikom.

„Mnogo više ličnih informacija se nalazi u telefonu nego u nekom prisluškivanom telefonskom razgovoru“, kaže Gostojić.

Kompanije Cellebrite i MSAB su početkom pandemije lansirale nove proizvode koji mogu da prate istoriju kretanja vlasnika telefona i pronalaze sve osobe sa kojima je vlasnik ostvario kontakt, uz pristanak da svoj telefon ustupi forenzičarima.

Međutim, pravnici za BIRN kažu da se ovakvi alati mogu koristiti i za ugrožavanje privatnosti.

putem kojih se konverzacija dešavala. Izvor: Printscreen, Oxygen Forensics veb-sajt

„Ako utvrđujete identitet svake osobe sa kojom je osoba komunicirala u potrazi za inkriminišućim dokazima – prelazi se granica dozvoljenog. Ako ulazimo u dublju povezanosti dva lica, to je ozbiljno ugrožavanje privatnosti. Gde ste se kretali, sa kim ste bili, dijapazon mogućnosti je ogroman. Ako naredba za veštačenje obuhvata identitet lica koja nemaju veze sa krivičnim delom, radi se o nedozvoljenom pristupu podacima“, kaže advokat Vladimir Marinkov.

Početkom pandemije predsednik Srbije Aleksandar Vučić pomenuo je da država ima novi način kojim može da prati vlasnike, čak i kada korisnici ostave telefon kod kuće.

Od koga MUP nabavlja alate za digitalnu forenziku?

Pretražujući portal javnih nabavki novinari BIRN-a došli su do milionskih nabavki forenzičkih alata za potrebe MUP-a. Kao pobednici na ovim tenderima počev od 2016. pa do danas pojavljuju se svega tri firme: MRG Import-Export, IN2 Informatički Inženjering i IntellSec. Prve dve firme su uglavnom bili usamljeni ponuđači na javnim konkursima usled manjka specijalizovanih firmi za ovu oblast u Srbiji.

Firma MRG nabavila je za MUP, svog dugogodišnjeg klijenta i partnera, oko 180 licenci za Cellebrite alate, platforme za analitiku i zajednički rad na slučajevima. MRG je i jedini dobavljač Oxygen Detective forenzičke opreme za MUP, te ukupan promet ove kompanije samo na osnovu pobeda na konkursima za nabavku opreme za digitalnu forenziku telefona i računara iznosi oko 1,922,842 evra.

Druga najuspešnija je IN2 Informatički Inženjering, firma u sklopu hrvatske grupacije IN2, koja je uglavnom nabavljala MSAB XRY i Magnet Axiom alate za srpsku policiju i tako ostvarila promet oko 249,795.43 eura.

Zvanični preprodavac kompanije Magnet za Zapadni Balkan jeste hrvatska firma Insig2 u sklopu koje je srpski ogranak IN2 Informatički Inženjering. Ova firma je za policiju Srbije nabavila softver za prepoznavanje lica Griffeye, o čemu je BIRN već pisao.

Od skora se u tendersku trku za forenzičke alate uključila firma IntellSec, vlasnika Milana Blagojevića. Njegova firma prethodno je učestvovala u nabavci enkriptovanih telefona za EPS, o čemu je BIRN već pisao. Ova firma dobavila je MUP-u dva ruska alata kompanije Elcomsoft ukupne vrednosti malo veće od 9.000 evra. Firma IntellSec ima i privatnu praksu gde pruža digitalnu forenziku pravnim licima.

Sumnjiva partnerstva

Još jedan nivo problematike zadaju sumnjiva partnerstva nepoznate prirode koja proizvođači opreme sklapaju sa trećim stranama, poput prodavaca podataka. Kanadska kompanija Magnet, čiji se forenzički softver MUP kupio, partner je izraelskih kompanija NICE i CobWebs. Prva je dovođena u vezu sa pružaocem špijunskih usluga i sada ugašenom kompanijom Circles, a druga je krajem 2021. stavljena na crnu listu kompanije Meta (nekada Facebook) zbog kreiranja lažnih profila radi prevare korisnika i dolaska do poverljivih informacija.